Miks te ei peaks oma WiFi-ruuteris kasutama MAC-aadressi filtreerimist

MAC-aadressi filtreerimine võimaldab teil määratleda seadmete loendi ja lubada neid seadmeid ainult teie WiFi-võrgus. See on teooria, igatahes. Praktikas on selle kaitse seadistamine tüütu ja seda on lihtne rikkuda.

See on üks WiFi-ruuteri funktsioonidest, mis annab teile vale turvatunde. Piisab ainult WPA2 krüptimise kasutamisest. Mõnele inimesele meeldib MAC-aadressi filtreerimine, kuid see pole turvafunktsioon.

Kuidas MAC-aadresside filtreerimine töötab

SEOTUD:Ärge omage valet turvatunnet: 5 ebaturvalist viisi oma WiFi turvamiseks

Igal teie omandis oleval seadmel on ainulaadne meediumipääsu juhtimise aadress (MAC-aadress), mis tuvastab selle võrgus. Tavaliselt lubab ruuter ühendada mis tahes seadme - seni, kuni ta teab sobivat parooli. MAC-aadressi filtreerimisega võrdleb ruuter kõigepealt seadme MAC-aadressi kinnitatud MAC-aadresside loendiga ja lubab seadme WiFi-võrku ainult siis, kui selle MAC-aadress on spetsiaalselt kinnitatud.

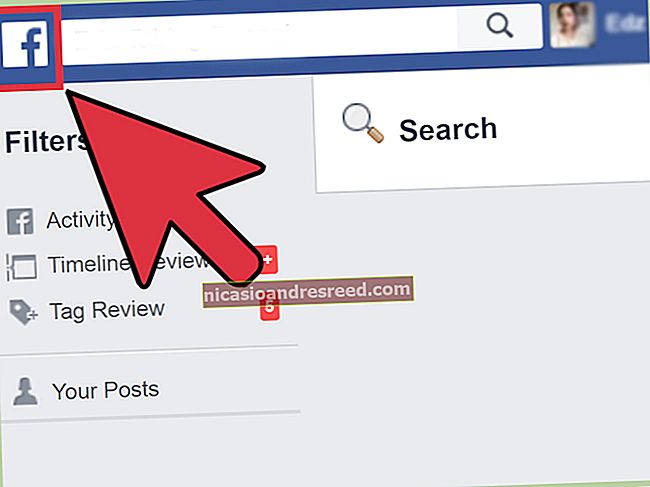

Teie ruuter võimaldab teil tõenäoliselt oma veebiliideses konfigureerida lubatud MAC-aadresside loendi, mis võimaldab teil valida, millised seadmed saavad teie võrguga ühenduse luua.

MAC-aadresside filtreerimine ei paku turvalisust

Siiani kõlab see päris hästi. Kuid MAC-aadresse saab paljudes operatsioonisüsteemides hõlpsasti võltsida, nii et iga seade võib teeselda, et tal on üks nendest lubatud ainulaadsetest MAC-aadressidest.

Ka MAC-aadresse on lihtne saada. Neid saadetakse üle õhu, kui iga pakett läheb seadmesse ja sealt tagasi, kuna MAC-aadressi kasutatakse tagamaks, et iga pakett jõuaks õigesse seadmesse.

SEOTUD:Kuidas saab ründaja teie traadita võrgu turvalisust lõhkeda?

Ründaja peab tegema vaid sekundi või kaks WiFi-liiklust, uurima paketti, et leida lubatud seadme MAC-aadress, muutma oma seadme MAC-aadress lubatud MAC-aadressiks ja ühendama selle seadme koha. Võimalik, et arvate, et see pole võimalik, kuna seade on juba ühendatud, kuid rünnak „deauth” või „deassoc”, mis ühendab seadme sunniviisiliselt WiFi-võrguga, võimaldab ründajal selle asemel uuesti ühenduse luua.

Me ei liialda siin. Kali Linuxi-laadse tööriistakomplektiga ründaja saab Wiresharki abil paketti pealt kuulata, käivitada nende MAC-aadressi muutmiseks kiire käsu, kasutada aireplay-ng-d selleks kliendile deassotsiatsioonipakettide loomiseks ja seejärel selle asemel ühenduse loomiseks. Kogu see protsess võib kergesti võtta vähem kui 30 sekundit. Ja see on lihtsalt käsitsi meetod, mis hõlmab iga sammu käsitsi tegemist - ärge unustage automatiseeritud tööriistu või shelliskripte, mis selle kiiremaks muudavad.

WPA2 krüptimine on piisavalt

SEOTUD:Teie WiFi WPA2 krüptimise saab võrguühenduseta pakkida: toimige järgmiselt

Siinkohal võite mõelda, et MAC-aadressi filtreerimine pole lollikindel, kuid pakub krüpteerimise asemel mõningast lisakaitset. See on omamoodi tõsi, kuid tegelikult mitte.

Põhimõtteliselt, kuni teil on tugev WPA2 krüptimisega parool, on seda krüptimist kõige raskem murda. Kui ründaja suudab teie WPA2 krüptimise murda, on neil triviaalne MAC-aadressi filtreerimine. Kui ründajale tekiks MAC-aadressi filtreerimine, ei saa ta kindlasti teie krüptimist murda.

Mõelge sellele nagu jalgratta luku lisamine pangahoidla uksele. Kõigil pangaröövlitel, kes pääsevad sellest pangakapitali uksest, pole probleeme jalgratta luku lõikamisega. Te pole lisanud ühtegi tõelist lisaturvalisust, kuid iga kord, kui pangatöötaja peab hoidlasse pääsema, tuleb veeta aega rattalukuga tegelemisel.

See on tüütu ja aeganõudev

SEOTUD:10 kasulikku valikut, mida saate ruuteri veebiliideses konfigureerida

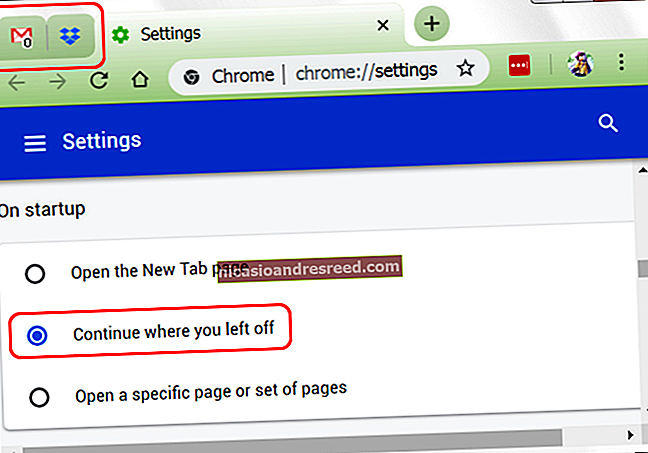

Selle haldamiseks kulutatud aeg on peamine põhjus, miks te ei peaks vaeva nägema. Kui seadistate kõigepealt MAC-aadressi filtreerimise, peate hankima MAC-aadressi kõigist oma leibkonna seadmetest ja lubama selle ruuteri veebiliideses. See võtab aega, kui teil on palju WiFi-toega seadmeid, nagu enamikul inimestel.

Alati, kui saate uue seadme - või kui mõni külaline tuleb kohale ja peab teie seadmetes teie WiFi-d kasutama -, peate minema ruuteri veebiliidesesse ja lisama uued MAC-aadressid. See on tavalise seadistusprotsessi peal, kus peate igasse seadmesse ühendama WiFi parooli.

See lisab teie elule lihtsalt lisatööd. See pingutus peaks end parema turvalisusega tasuma, kuid turvalisuse vähene ja olematu suurendamine muudab selle teie aega vääriliseks.

See on võrguhalduse funktsioon

Õigesti kasutatav MAC-aadressi filtreerimine on pigem võrgu halduse kui turvaelement. See ei kaitse teid kõrvaliste isikute eest, kes üritavad teie krüptimist aktiivselt murda ja võrku pääseda. Kuid see võimaldab teil valida, millised seadmed on võrgus lubatud.

Näiteks kui teil on lapsi, võite kasutada MAC-aadresside filtreerimist, et keelata nende sülearvuti või nutitelefoni juurdepääs Wi-Fi-võrgule, kui teil on vaja neid maandada ja Interneti-ühendus ära võtta. Lapsed saaksid vanemlikust kontrollist mööda minna mõne lihtsa tööriista abil, kuid nad ei tea seda.

Seetõttu on paljudel ruuteritel ka muid funktsioone, mis sõltuvad seadme MAC-aadressist. Näiteks võivad need lubada teil lubada veebifiltreerimise kindlatel MAC-aadressidel. Või võite takistada konkreetsete MAC-aadressidega seadmete juurdepääsu koolitunnil veebile. Need ei ole tegelikult turvaelemendid, kuna need ei ole mõeldud ründaja peatamiseks, kes teab, mida nad teevad.

Kui soovite tõesti kasutada MAC-aadresside filtreerimist, et määratleda seadmete loend ja nende MAC-aadressid ning hallata teie võrgus lubatud seadmete loendit, võtke julgelt ühendust. Mõni inimene naudib sellist juhtimist mingil tasandil. Kuid MAC-aadresside filtreerimine ei anna teie WiFi-turvalisusele tõelist tõuke, nii et te ei peaks tundma, et peate seda kasutama. Enamik inimesi ei peaks vaeva nägema MAC-aadresside filtreerimisega ja - kui nad seda teevad - peaksid teadma, et see pole tegelikult turvaelement.

Pildikrediit: nseika Flickris