Mis on TPM ja miks vajab Windows kettakrüptimiseks seda?

BitLockeri ketta krüptimine nõuab Windowsis tavaliselt TPM-i. Microsofti EFS-krüptimine ei saa kunagi kasutada TPM-i. Windows 10 ja 8.1 uus funktsioon „seadme krüpteerimine” nõuab ka kaasaegset TPM-i, mistõttu on see lubatud ainult uuel riistvaral. Aga mis on TPM?

TPM tähistab usaldusväärset platvormi moodulit. See on kiip teie arvuti emaplaadil, mis aitab lubada rikkumiskindlat täisketta krüpteerimist, nõudmata ülipikki paroole.

Mis see täpselt on?

SEOTUD:Kuidas seadistada BitLockeri krüptimist Windowsis

TPM on kiip, mis on osa teie arvuti emaplaadist - kui ostsite riiulist ostetud arvuti, on see joodetud emaplaadile. Kui ehitasite oma arvuti, saate selle osta lisamoodulina, kui teie emaplaat seda toetab. TPM genereerib krüptovõtmed, hoides osa võtmest endale. Seega, kui kasutate BitLockeri krüpteerimist või seadme krüpteerimist TPM-iga arvutis, salvestatakse osa võtmest pigem TPM-i kui lihtsalt kettale. See tähendab, et ründaja ei saa draivi arvutist lihtsalt eemaldada ja proovida selle failidele mujal juurde pääseda.

See kiip pakub riistvarapõhist autentimist ja rikkumise tuvastamist, nii et ründaja ei saa vähemalt teoreetiliselt proovida kiipi eemaldada ja teisele emaplaadile paigutada ega emaplaati ennast rikkuda.

Krüpteerimine, krüpteerimine, krüpteerimine

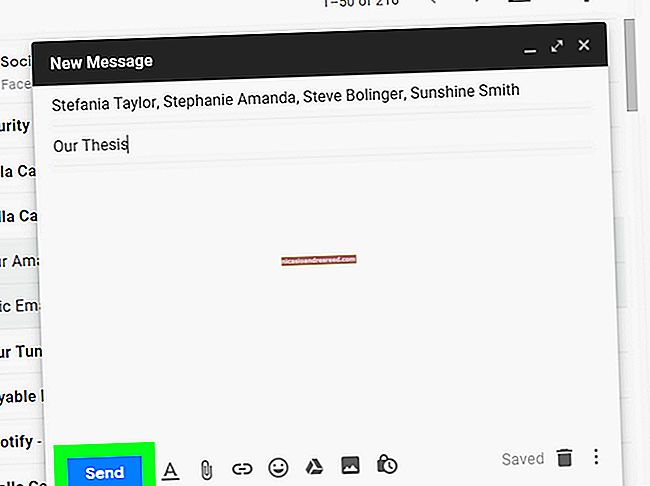

Enamiku inimeste jaoks on siin kõige asjakohasem kasutusjuht krüptimine. Tänapäevased Windowsi versioonid kasutavad TPM-i läbipaistvalt. Logige sisse lihtsalt Microsofti kontoga moodsas arvutis, kus on lubatud seadme krüptimine, ja see kasutab krüpteerimist. Luba BitLockeri kettakrüptimine ja Windows kasutab krüptovõtme salvestamiseks TPM-i.

Tavaliselt pääsete krüptitud kettale juurde, sisestades oma Windowsi sisselogimisparooli, kuid see on kaitstud sellest pikema krüptovõtmega. See krüptovõti on osaliselt TPM-is salvestatud, seega vajate juurdepääsu saamiseks oma Windowsi sisselogimisparooli ja sama arvutit, kust draiv pärineb. Sellepärast on BitLockeri „taastevõti” üsna natuke pikem - kui teisaldate draivi teise arvutisse, vajate oma andmetele juurdepääsemiseks seda pikemat taastevõtit.

See on üks põhjus, miks vanem Windowsi EFS-i krüptimistehnoloogia pole nii hea. Sellel pole võimalust krüptovõtmeid TPM-is salvestada. See tähendab, et ta peab oma krüptovõtmed kõvakettale salvestama ja muudab selle palju vähem turvaliseks. BitLocker saab töötada draividel ilma TPM-ideta, kuid Microsoft tegi selle võimaluse varjamiseks kõik endast oleneva, et rõhutada, kui oluline on TPM turvalisuse jaoks.

Miks TrueCrypt loobus TPM-idest

SEOTUD:3 alternatiivi praegu krüptitud TrueCryptile teie krüpteerimisvajaduste jaoks

Muidugi pole TPM ainus toimiv variant ketta krüptimiseks. TrueCrypt'i KKK - nüüdseks eemaldatud - rõhutas seda, miks TrueCrypt ei kasutanud ega kasutaks kunagi TPM-i. See laitis TPM-põhiseid lahendusi kui valet turvatunnet. Loomulikult on TrueCrypti veebisaidil nüüd kirjas, et TrueCrypt ise on haavatav, ja soovitab selle asemel kasutada BitLockerit - mis kasutab TPM-e. Nii et see on TrueCrypti maal veidi segane segadus.

See argument on VeraCrypti veebisaidil siiski saadaval. VeraCrypt on TrueCrypti aktiivne kahvel. VeraCrypti KKK nõuab, et BitLocker ja muud TPM-ile tuginevad utiliidid kasutaksid seda rünnakute vältimiseks, mis nõuavad ründajalt administraatori juurdepääsu või füüsilist juurdepääsu arvutile. "Ainus asi, mida TPM peaaegu garanteerib, on vale turvatunne," ütleb KKK. Seal öeldakse, et TPM on parimal juhul "üleliigne".

Selles on natuke tõtt. Ükski turvalisus pole täiesti absoluutne. TPM on vaieldamatult pigem mugavuse funktsioon. Krüptovõtmete riistvarasse salvestamine võimaldab arvutil draivi automaatselt dekrüpteerida või lihtsa parooliga. See on turvalisem kui selle võtme lihtsalt kettale salvestamine, kuna ründaja ei saa lihtsalt ketast eemaldada ja teise arvutisse sisestada. See on seotud selle konkreetse riistvaraga.

Lõppkokkuvõttes pole TPM midagi, millele peate palju mõtlema. Teie arvutil on kas TPM või pole - ja tänapäevastel arvutitel on see üldiselt nii. Krüptimistööriistad, nagu Microsofti BitLocker ja „seadme krüptimine”, kasutavad teie failide läbipaistvaks krüptimiseks automaatselt TPM-i. See on parem kui üldse krüptimist mitte kasutada ja parem kui lihtsalt krüptovõtmete kettale salvestamine, nagu seda teeb Microsofti EFS (Encrypting File System).

Niipalju kui TPM vs mitte-TPM-põhised lahendused või BitLocker vs TrueCrypt ja muud sarnased lahendused - noh, see on keeruline teema, mida meil pole siin käsitlemiseks tegelikult sobiv.

Pildikrediit: Paolo Attivissimo Flickris